「マウスジグラーを使ってみたいけれど、会社のPCに挿した瞬間、情シス(情報システム部)に通知が行くのではないか?」

リモートワーク中の「離席ステータス」を防ぐためにマウスジグラーを検討しているものの、そんな不安から導入を躊躇している慎重な方は多いのではないでしょうか。

結論から言えば、その不安は半分正解で、半分間違いです。 マウスジグラーには「即座にバレるタイプ」と「システム的に検知不可能なタイプ」が明確に存在するからです。

この記事では、企業がどのように不正機器を見抜いているのか、その裏側の仕組みを解説します。

仕組みさえ理解すれば、懲戒リスクにおびえることなく、自身の身を守るための「完全なステルス化」が可能になります。

マウスジグラーの3つのタイプと動作原理

まずは敵を知る前に、己(ツール)を知る必要があります。マウスジグラーは動作原理によって大きく3つに分類されます。

- ソフトウェア型

- 専用のアプリケーションやスクリプト(PowerShellなど)をPC内で実行し、カーソルを動かす命令を出すタイプ。

- USBドングル型

- 極小のUSB機器をポートに挿入するタイプ。PCからは「マウス」として認識され、ハードウェア側から微細な移動信号を送り続ける。

- 物理駆動型(アナログ)

- お皿のようなターンテーブルの上愛用のマウスを置き、物理的に動かすタイプ。PCとは一切接続しない。

この中で、情シス目線で「カモ」なのはどれか。次項で解説します。

【情シス視点】資産管理ツールはここを見ている(検知の仕組み)

多くの企業では、セキュリティ対策として「SKYSEA Client View」や「Lanscope CAT」といったIT資産管理ツールが導入されています。これらは、皆さんのPCの挙動を常にログとして記録しています。

では、具体的に「何」を見ているのでしょうか。

インストール検知とプロセス監視(ソフトウェア型)

ソフトウェア型のジグラーは、最もリスクが高い選択肢です。

資産管理ツールには「許可されていないアプリケーションのインストール」や「起動プロセス」を検知する機能があります。会社支給のPCに勝手にソフトを入れる行為は、多くの企業で就業規則違反(シャドーIT)に該当します。

たとえインストール不要の「exeファイル実行型」であっても、実行プロセスログには記録が残ります。「Jiggler.exe」のようなふざけた名前のプロセスが動いていれば、定期監査の際に一発でアウトです。

デバイス接続ログとベンダーID(USBドングル型)

「USBタイプなら、マウスとして認識されるからバレない」という謳い文句をよく見かけますが、これは情シスを甘く見すぎています。

確かにPC上の挙動は「標準的なマウス」ですが、USB機器には必ず「ベンダーID(製造者番号)」と「プロダクトID(製品番号)」という固有の情報が割り振られています。

資産管理ツールの「デバイス接続ログ」には、以下のような情報が秒単位で記録されます。

- いつ(日時)

- 誰が(ユーザー名)

- 何を接続したか(デバイス名、シリアルNo、ベンダーID)

もしあなたが、安価な怪しいUSBドングルを挿した場合、管理画面には「Unknown Device」や、最悪の場合、製品名がそのまま記録されることがあります。

普段使っているマウスとは異なる「正体不明のHIDデバイス」が頻繁に抜き差しされている記録があれば、不審に思った管理者が調査対象にするには十分な理由になります。これを「技術的に安全」とは言い難いのが現実です。

なぜ「PCに挿さない」物理型だけが検知不可能なのか?

ログ監視の仕組みを理解した上で、唯一「論理的に検知不可能」と言えるのが、物理駆動型(アナログタイプ)のマウスジグラーです。

アナログハックの優位性

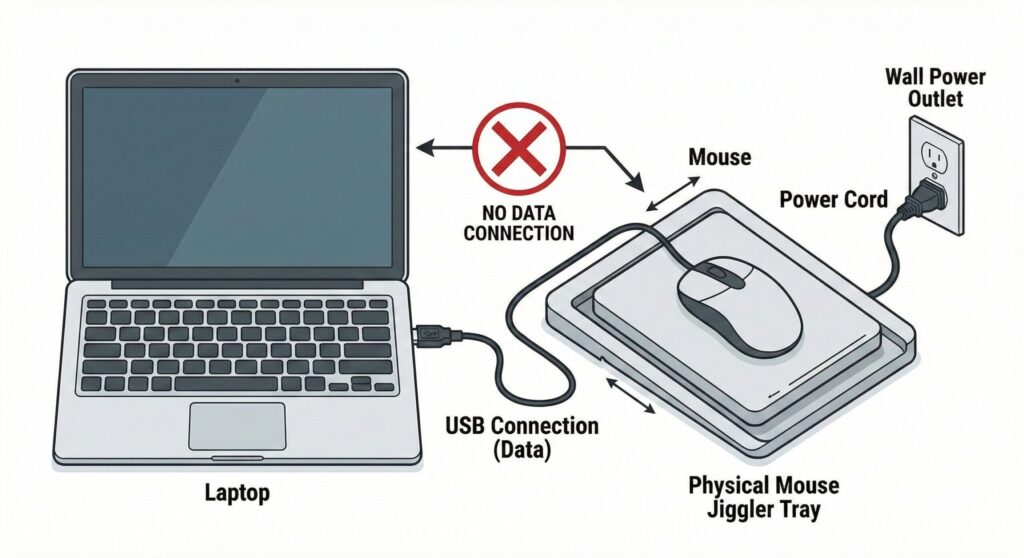

物理型の最大の特徴は、会社のPCとデータ通信(USB接続)を一切行わない点にあります。

このタイプは、PCの外部電源(コンセント)から給電してターンテーブルを回し、その上に置かれた光学マウスを物理的に揺らしているだけです。

PC(OS)側から見れば、以下の状態になります。

- USBポートには、会社支給の正規のマウスしか接続されていない(怪しいデバイスログなし)。

- その正規のマウスから、座標移動の信号が送られてきている。

この「座標移動の信号」が、人間の手が動かしたものなのか、ターンテーブルが動かしたものなのかを判別する技術は、現在のIT資産管理ツールには存在しません。ログの発生源がない以上、システム管理者であっても検知のしようがないのです。

唯一のリスクは「目視」だけ

システム監視を完璧に回避できたとしても、物理的なリスクは残ります。

- TeamsなどのWeb会議中にカメラにジグラーが映り込む。

- オフィス出社時にデスクで使用して同僚に見られる。

これらは技術の問題ではなく、運用の問題です。物理型を使用する場合は「自宅(テレワーク)専用」と割り切り、Webカメラの画角には十分注意してください。

仕組みを理解した上で選ぶべき「安全な」マウスジグラー

ここまでの解説で、コンプライアンスを重視する慎重派の会社員が選ぶべき選択肢は一つに絞られました。

- × ソフトウェア型: プロセス監視でバレる。

- × USBドングル型: デバイス接続ログで足がつく可能性がある。

- ◎ 物理駆動型: ログが一切残らず、システム的に検知不能。

さらに安全を期すなら、物理型ジグラーの電源供給もPCのUSBポートから取るのではなく、壁のコンセントから取ることを推奨します(PCへの給電負荷ログすら残さないため)。

では、具体的にどの製品を選べば「静音性」や「動作の自然さ」において失敗しないのでしょうか? 実際に私が購入し、動作音や使い勝手を検証した製品比較記事を用意しました。

製品選びで失敗したくない方は、以下の記事を参考にしてください。

まとめ:コンプライアンスを守るための「正しい」サボり対策

「サボる」と言うと聞こえは悪いですが、リモートワークでは「トイレに行っていただけ」「考え事をしていただけ」でも、数分で離席ステータスになり、サボりとみなされる理不尽さがあります。

マウスジグラーの導入は、こうした不要な疑いやマイクロマネジメントから身を守るための「自己防衛」です。

しかし、その自己防衛のために怪しいUSB機器を使い、逆に情シスに目をつけられてしまっては本末転倒です。仕組み(ログ監視)を正しく理解し、技術的に安全な「物理型」を選択することで、心穏やかにリモートワーク環境を整えましょう。

コメント